NIS2 a SOLIDWORKS w firmach produkcyjnych – jak chronić dane projektowe i spełnić wymogi dyrektywy, nie przerywając pracy CAD

20 października 2025 | Visiativ Poland

Dyrektywa (UE) 2022/2555, znana jako NIS 2 (Network and Information Security Directive), stanowi największą reformę w obszarze cyberbezpieczeństwa przedsiębiorstw w Unii Europejskiej od wielu lat. Jej celem jest osiągnięcie wysokiego wspólnego poziomu bezpieczeństwa sieci i systemów informacyjnych na terytorium Unii. W praktyce NIS2 wprowadza nowe, szczegółowo określone obowiązki w zakresie zarządzania ryzykiem i reagowania na incydenty. Obowiązki te dotyczą tysięcy podmiotów działających w sektorach uznanych za kluczowe i ważne dla gospodarki, w tym firm produkcyjnych korzystających z zaawansowanych systemów wspomagających projektowanie oraz zarządzanie danymi inżynierskimi.

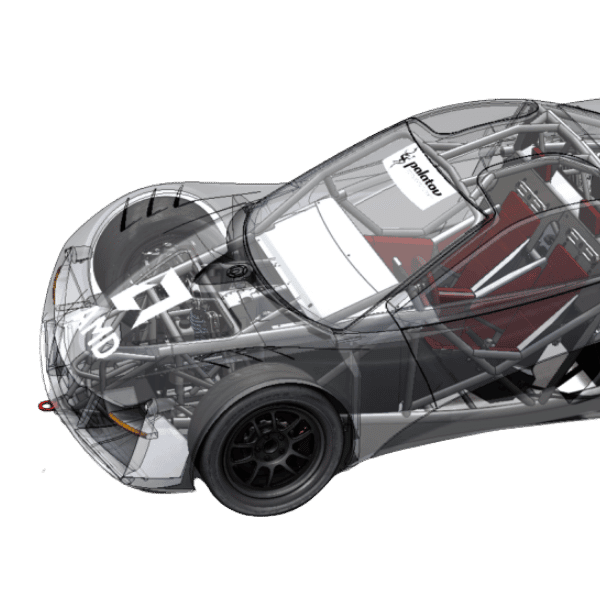

Zgodność z NIS2 staje się jednym z najistotniejszych wyzwań dla środowiska inżynierskiego, którego znaczenia wiele organizacji wciąż w pełni nie dostrzega. Tymczasem dane projektowe stanowią często najcenniejszy zasób przedsiębiorstwa. Pojawia się więc pytanie: jak podnieść poziom ochrony danych projektowych, jednocześnie zachowując ciągłość pracy w środowisku projektowym CAD, takim jak SOLIDWORKS?

Poznaj kluczowe kroki, które Twoja firma powinna podjąć, aby połączyć rygorystyczne wymogi cyberbezpieczeństwa z codziennym, efektywnym korzystaniem z systemów CAD/PDM/PLM.

Efekt: zmniejszenie ryzyka nałożenia kar finansowych za brak zgodności z dyrektywą NIS2 (sięgających do 10 mln EUR lub 2% całkowitego rocznego obrotu) oraz ograniczenie przestojów operacyjnych po incydencie cybernetycznym nawet o ponad 50%.

Jak nowe przepisy NIS2 wpływają na korzystanie z SOLIDWORKS?

Dyrektywa NIS 2 wymaga wdrożenia precyzyjnie wskazanych środków zarządzania ryzykiem i przenosi odpowiedzialność za przeprowadzenie tego procesu na kierownictwo. Wymogi te dotyczą również systemów przechowujących dane krytyczne – czyli Twoich projektów CAD.

Oto kluczowe wymagania NIS2, które mogą dotyczyć użytkowników SOLIDWORKS:

- Zarządzanie incydentami: wymóg szybkiego reagowania na cyberataki i informowania o nich. Firma musi mieć procedury zapewniające działanie w ściśle określonych ramach czasowych.

- Ciągłość działania (BCP) i odtwarzanie po awarii: konieczność wdrożenia planów awaryjnych, systemów backupu. Firma musi mieć możliwość szybkiego przywracania pracy SOLIDWORKS i systemów PDM (np. SOLIDWORKS PDM) po przestoju.

- Bezpieczeństwo łańcucha dostaw: wymóg audytowania dostawców. Dotyczy to również dostawców oprogramowania, konsultantów i integracji.

- Kontrola dostępu i uwierzytelnianie: wprowadzenie rygorystycznych zasad dostępu do Twoich serwerów projektowych. Obejmuje dostęp do danych w systemach PLM, często z wykorzystaniem uwierzytelniania wieloskładnikowego.

- Szyfrowanie danych: obowiązek szyfrowania krytycznych informacji. Kluczowe choćby w przypadku danych geometrycznych CAD.

Jakie wymagania techniczne i licencyjne stawia samo oprogramowanie SOLIDWORKS?

Zgodność z przepisami to jedno. Efektywność inżynierska to drugie. Aby maksymalnie wykorzystać potencjał takich narzędzi jak SOLIDWORKS, 3DEXPERIENCE SOLIDWORKS czy myCADtools, Twoja firma musi spełniać podstawowe wymagania. Wymagania te bezpośrednio przekładają się na bezpieczeństwo.

Najważniejsze wymagania techniczne i licencyjne oprogramowania SOLIDWORKS:

- Autoryzowany sprzęt: używanie certyfikowanych kart graficznych i stacji roboczych. Niespełnienie tego wymogu może prowadzić do niestabilności systemu i utraty danych, a to jest incydent bezpieczeństwa w myśl NIS2.

- Wspierane systemy operacyjne: pracowanie na aktualnych systemach operacyjnych. Muszą być one wspierane przez producenta SOLIDWORKS i otrzymywać regularne poprawki bezpieczeństwa.

- Legalne licencjonowanie: posiadanie ważnych licencji i subskrypcji. Tylko aktywna subskrypcja gwarantuje Twojej firmie dostęp do kluczowych aktualizacji bezpieczeństwa i wsparcia technicznego.

- Zarządzanie wersjami: utrzymywanie zunifikowanej wersji oprogramowania w całej firmie. Eliminuje to luki bezpieczeństwa wynikające z przestarzałych, niepatchowanych instalacji.

Więcej o wymaganiach oprogramowania SOLIDWORKS, przeczytasz tutaj.

Jak połączyć zgodność z NIS2 z codziennym użytkowaniem SOLIDWORKS w firmie?

Można pogodzić rygorystyczne bezpieczeństwo z produktywnością inżynierów. Kluczem jest automatyzacja i scentralizowane zarządzanie danymi. Wdrożenie PLM – takiego jak Visiativ PLM lub platforma 3DEXPERIENCE – jest jednym z najbardziej przełomowych rozwiązań. Pomoże ono osiągnąć Twojej firmie ten cel.

Praktyczne kroki dla firm łączących SOLIDWORKS z wymogami NIS2:

- Audyt i klasyfikacja danych: wskaż, które pliki CAD i dokumentacje stanowią własność intelektualną. Wymagają one najwyższego poziomu ochrony (zgodnego np. z normami ISO/IEC 27001/27002).

- Wdrożenie SOLIDWORKS PDM/PLM: systemy te zapewniają scentralizowane zarządzanie uprawnieniami. Oferują historię zmian, ścieżki audytu, a także bezpieczne repozytorium danych. Eliminują ryzyko przechowywania krytycznych plików na niechronionych dyskach lokalnych.

- Bezpieczne połączenia i zdalna praca: zastosowanie VPN lub bezpiecznych, chmurowych rozwiązań. Przykłady to platforma 3DEXPERIENCE. Spełniają one wymogi NIS2 dotyczące kontroli dostępu.

- Szkolenia personelu: obowiązkowe, regularne szkolenia dla inżynierów i kadry IT. Muszą one dotyczyć higieny cybernetycznej, phishingu i bezpiecznego korzystania z oprogramowania CAD.

Wdrożenie przepisów dyrektywy NIS2 w środowisku projektowym może wymagać dostosowania procedur, a także przeszkolenia pracowników. Dotyczy to zwłaszcza zaawansowanego oprogramowania jak SOLIDWORKS. Konieczny jest też audyt środowiska IT.

Dlatego wiele firm korzysta ze wsparcia wyspecjalizowanych partnerów technologicznych, takich jak Visiativ Poland. Oferujemy dedykowane konsultacje i audyty IT pod kątem NIS2. Zapewniamy też szkolenia z bezpiecznego korzystania z SOLIDWORKS i systemów PDM/PLM.

Następny krok

Zgodność z NIS2 i optymalizacja środowiska SOLIDWORKS to proces. Wymaga on Twojej uwagi już teraz. Twoja firma zyskuje na konkurencyjności, a Ty — na bezpieczeństwie.

Skontaktuj się z nami, a pomożemy Ci ocenić konieczność wdrożenia NIS2, a także dobrać oprogramowanie wspierające cyberbezpieczeństwo firmy produkcyjnej. Skopiuj i przedyskutuj w firmie poniższą checklistę.

>> Checklista wdrożenia NIS2 w firmie produkcyjnej średniej wielkości <<

1. Uzasadnienie strategiczne: czy kierownictwo firmy wie, dlaczego NIS2 jest strategicznie ważne?

Osiągnięcie wysokiego wspólnego poziomu cyberbezpieczeństwa w UE uznano za warunek bezpieczeństwa gospodarczego, ciągłości dostaw i odporności strategicznej Unii, zwłaszcza w obliczu rosnących zagrożeń hybrydowych, ataków na infrastrukturę krytyczną i globalnych łańcuchów dostaw.

Celem jest zapewnienie, by awaria lub cyberatak w jednym państwie członkowskim nie naruszał bezpieczeństwa całej wspólnoty i nie powodował zakłóceń transgranicznych w produkcji, transporcie czy energetyce. Dzięki temu gospodarka UE będzie wolna od punktów krytycznych.

2. Identyfikacja statusu przedsiębiorstwa: czy firma spełnia kryteria podmiotu kluczowego lub ważnego?

Firma spełnia te kryteria jeśli zatrudnia ≥ 50 osób lub jej roczny obrót przekracza 10 mln EUR i należy do sektora objętego NIS2 (np. produkcja maszyn, pojazdów, urządzeń elektrycznych, chemikaliów, żywności – tu sprawdzisz dokładną listę).

Twoja firma spełnia te warunki? Przygotuj wniosek o wpis do krajowego rejestru podmiotów objętych systemem cyberbezpieczeństwa (rejestr będzie prowadzony przez właściwy organ po wejściu w życie nowej ustawy KSC – w Polsce projekt nowelizacji ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC) jest w trakcie prac legislacyjnych i mają być one uchwalone jeszcze w 2025 r.).

3. Analiza ryzyka i klasyfikacja zasobów: czy firma posiada analizę ryzyka dla jej systemów informacyjnych i procesów produkcyjnych?

Zidentyfikuj systemy krytyczne (np. SCADA, MES, ERP, PLM, serwery produkcyjne). Utwórz mapę aktywów cyfrowych i przypisz poziomy ryzyka zgodnie z metodologią ENISA lub ISO 27005.

4. Opracowanie i wdrożenie polityki bezpieczeństwa: czy firma ma spisaną i dostępną do wglądu politykę cyberbezpieczeństwa zgodną z zasadami NIS2?

Polityka cyberbezpieczeństwa przedsiębiorstwa zgodna z dyrektywą NIS 2 powinna opisywać procedury związane z następującymi obszarami: zarządzanie incydentami, ochrona danych i tożsamości, bezpieczeństwo dostępu i haseł, kopie zapasowe, ciągłość działania i odzyskiwania po awarii (BCP/DRP).

5. Wdrożenie środków technicznych i organizacyjnych: czy firma ma wprowadzone zabezpieczenia i zarządzanie podatnościami zgodne z NIS2?

Zgodnie z art. 21 NIS2: zapewnij bezpieczeństwo sieci i systemów informatycznych (firewalle, segmentacja sieci OT/IT, aktualizacje). Wprowadź zarządzanie podatnościami (regularne skany, testy penetracyjne). Zadbaj o bezpieczeństwo łańcucha dostaw (przeprowadź audyt dostawców technologicznych i integratorów automatyki). Zaplanuj i realizuj regularne szkolenia i kampanie uświadamiające dla personelu.

6. Ustanowienie zespołu ds. cyberbezpieczeństwa: czy w firmie są wyznaczone osoby odpowiedzialne za cyberbezpieczeństwo i zgodność z NIS2?

Wyznacz osobę odpowiedzialną za zgodność z NIS2 (może być pełnomocnik ds. cyberbezpieczeństwa). Utwórz lub zleć funkcję CSIRT (Computer Security Incident Response Team) – wewnętrzną lub zewnętrzną. Zapewnij całodobową gotowość do wykrywania i obsługi incydentów.

7. Procedura raportowania incydentów: czy firma ma opracowaną i dostępną instrukcję reagowania i zgłaszania incydentów?

Przygotuj instrukcję reagowania i zgłaszania incydentów obejmującą:

- wstępne zgłoszenie – do 24 h od wykrycia,

- raport tymczasowy – do 72 h,

- raport końcowy – do 1 miesiąca.

Raporty należy kierować do właściwego CSIRT (Computer Security Incident Response Team) sektorowego lub krajowego. W polskim prawie zespoły CSIR są zdefiniowane w ustawie o Krajowym Systemie Cyberbezpieczeństwa.

8. Audyt i ciągłe doskonalenie: czy w firmie są zaplanowane audyty bezpieczeństwa?

Przeprowadzaj audyt bezpieczeństwa co najmniej raz na 2 lata. Prowadź dokumentację działań i incydentów (logi, rejestry, raporty). Uwzględnij wyniki audytów w planie ciągłego doskonalenia systemu bezpieczeństwa.

9. Nadzór i współpraca z organami krajowymi: czy firma jest przygotowana na kontrole zgodności z NIS2 a kierownictwo zna ich przebieg oraz konsekwencje?

Od momentu dokonania wpisu wpis do krajowego rejestru podmiotów objętych systemem cyberbezpieczeństwa bądź gotów na kontrole zgodności. Będą przeprowadzane przez organ właściwy (np. UKE, URE, KNF). Utrzymuj kontakt z CSIRT MON, CSIRT NASK lub CSIRT GOV wedle przypisania. W razie naruszenia przepisów podejmuj działania naprawcze niezwłocznie po wezwaniu.

10. Dokumentacja i dowody zgodności: czy w firmie jest ustanowione repozytorium dokumentacji NIS2?

Utwórz repozytorium dokumentacji NIS2 zawierające: politykę bezpieczeństwa, rejestr incydentów, raporty z analiz ryzyka, wyniki testów i audytów, nie pomijając dowodów kolejnych szkoleń personelu (!).

Na zakończenie raz jeszcze zachęcamy do kontaktu z Visiativ Poland. Sprawdź, jak bezpieczne są dane projektowe w Twoim przedsiębiorstwie.